Lezione 3: Crittografia Semplice

Grades 6-8 | Grades 9-12

Panoramica

Gli alunni vengono introdotti alla necessità della crittografia e a semplici tecniche per decifrare (o crackare) messaggi segreti. Toccano con mano come decifrare un messaggio codificato con il classico Cifrario di Cesare e con un Cifrario a Sostituzione Casuale. Gli alunni imparano la necessità della segretezza quando si inviano informazioni via Internet e che, in un'epoca in cui gli strumenti computazionali diventano sempre più potenti, le tecniche di crittografia dovranno diventare sempre più sofisticate. L'aspetto più importante di questa lezione è capire come e perché la crittografia svolge ogni giorno un ruolo in tutte le nostre vite su Internet e rendersi conto che realizzare una buona crittografia non è banale. Gli alunni inizieranno a far pratica comprendendo le considerazioni che devono essere prese per realizzare una crittografia forte di fronte a potenti strumenti computazionali che possono essere utilizzati per decifrarla. La necessità di segretezza quando si inviano bit su Internet è importante per chiunque utilizzi Internet.

Traguardo di apprendimento

La "crittografia" è un processo per trasformare un messaggio in modo che l'originale sia "nascosto" a chiunque non sia il destinatario. La crittografia non è più destinata solo ai militari e alle spie. Utilizziamo la crittografia ogni giorno su Internet, principalmente per condurre transazioni commerciali, e senza di essa la nostra economia potrebbe fermarsi.

Questa lezione dà agli studenti un primo assaggio di quel tipo di pensiero che va a criptare i messaggi di fronte agli strumenti di calcolo. Gli strumenti computazionali aumentano drasticamente la forza e la complessità degli algoritmi che usiamo per criptare le informazioni, ma questi stessi strumenti aumentano anche la nostra capacità di decifrare una crittografia. Lo sviluppo di una forte crittografia si basa sulla conoscenza di problemi "difficili" da risolvere per i computer e sull'utilizzo di tale conoscenza per crittografare i messaggi. Come risorsa, potreste voler leggere tutto il capitolo 5 di Fatto a pezzi. Qui trovi il contesto sociale che potresti voler portare in classe..

Pianificazione

Introduzione (15 min)

Attività (35)

Conclusione (10)

Approfondimenti

Obiettivi

Gli alunni saranno in grado di:

- spiegare perché la crittografia è un'esigenza importante per la vita quotidiana su Internet

- decifrare un messaggio crittografato con un cifrario di Cesare, utilizzando il componente Caesar Cipher Widget

- decifrare un messaggio crittografato con sostituzione casuale utilizzando l'analisi della frequenza

- spiegare i punti deboli e la mancanza di sicurezza dei cifrari di sostituzione

Preparazione

- Esamina entrambe le versioni del pulsante

Collegamenti

Per Students

Glossario

- Cifrario di Cesare - una tecnica di crittografia che sposta l'alfabeto di un certo numero di caratteri

- Cifrario - il termine generico per una tecnica (o algoritmo) che esegue la crittografia

- Decifrare la crittografia - Quando si tenta di decodificare un messaggio segreto senza conoscere tutte le specifiche del codice, si sta tentando di "decodificare" la crittografia.

- Decrittazione - un processo che inverte la crittografia, prendendo un messaggio segreto e riproducendo il messaggio originale

- Crittografia - un processo di codifica dei messaggi per mantenerli segreti, in modo che solo i soggetti "autorizzati" possano leggerlo.

- Cifratura con sostituzione casuale - una tecnica di crittografia che mappa ogni lettera dell'alfabeto su altre lettere dell'alfabeto scelte a caso.

Supporto

Segnala un errore

Guida didattica

Introduzione (15 min)

Content Corner

Se necessario, fornisci il contesto di alcuni fatti su Internet:

- Internet non è intrinsecamente sicuro.

- I pacchetti che viaggiano su Internet si muovono attraverso molti router, ognuno dei quali può essere di proprietà di diverse persone o organizzazioni.

- Quindi dovremmo assumere che tutte le informazioni che viaggiano su Internet siano pubbliche, come se fossero scritte su una cartolina e inviate per posta.

Di

La segretezza è una parte fondamentale della nostra vita, nelle piccole e nelle grandi cose. Poiché le nostre vite sono sempre più condotte su Internet, vogliamo essere sicuri di poter mantenere la privacy delle nostre informazioni e controllare chi ha accesso alle informazioni privilegiate.

Il commercio digitale, gli affari, le operazioni governative e persino i social network fanno tutti affidamento sulla nostra capacità di impedire che le informazioni cadano nelle mani sbagliate.

Abbiamo bisogno di un modo per inviare messaggi segreti...

Crittografia classica: Il cifrario di Cesare

Sfondo:

*Molte delle idee che usiamo per mantenere segreti nell'era digitale sono molto più antiche di Internet. Il processo di codifica di un messaggio di testo semplice in qualche modo segreto è chiamato Crittografia*

Ad esempio, in epoca romana, si dice che Giulio Cesare avesse crittografato i messaggi ai suoi soldati e generali usando un semplice spostamento alfabetico: ogni carattere veniva crittografato sostituendolo con un carattere che era un numero fisso di lettere più lontane nell'alfabeto.

*Pertanto, uno spostamento alfabetico è spesso indicato come Cifrario di Cesare.*

Suggerimento:

- Questo messaggio è stato crittografato utilizzando un Cifrario di Cesare (uno "spostamento alfabetico").

- Vediamo quanto tempo ci vuole per decodificare questo messaggio (ricorda che è solo uno spostamento dell'alfabeto): [][1]

Resisti all'impulso di dare agli alunni uno strumento o un dispositivo per aiutarli a decifrare questo messaggio - questo avverrà nella parte successiva della lezione! Qui è importante capire che è possibile decifrare senza strumenti. Con gli strumenti diventa banale, come vedremo in seguito.

Se gli alunni non vedono l'ora d'iniziare, ecco alcuni suggerimenti strategici:

- Trova una piccola parola e prova i cambiamenti alfabetici finché non è chiaro che si tratta di una parola inglese

- Ricorda che le lettere non vengono sostituite in modo casuale: l'alfabeto è solo spostato.

- Una volta trovata la quantità di spostamento, il resto è facile.

[/][1]

Mostra o scrivi alla lavagna

serr cvmmn va gur pnsrgrevn

- Concedi agli studenti circa 3-5 minuti per decifrare il messaggio.

- RISPOSTA: "free pizza in the cafeteria" - l'alfabeto A-Z è spostato di 13 caratteri.

Ricapitolazione:

- Con questa semplice tecnica di crittografia sono bastati pochi minuti per decodificare un piccolo messaggio.

- E se il messaggio fosse più lungo MA tu avessi uno strumento di calcolo ad aiutarti?!

Attività (35)

Content Corner

Se vuoi che i tuoi alunni leggano un po 'di Crittografia storica e decifrazione di cifrari, dai un'occhiata a "Cifrature di sostituzione e analisi di frequenza" su pp. 165-169 Blown to Bits, Chapter 5 - Reading.

Cracking Substitution Ciphers

In questa serie di attività gli studenti useranno due versioni differenti di un semplice widget in Code Studio per "craccare" un messaggio codificato con cifrature di sostituzione, incluso uno spostamento alfabetico e una sostituzione casuale.

![]() Transizione a Code Studio: Componente di crittografia su Code Studio

Transizione a Code Studio: Componente di crittografia su Code Studio

Parte 1 - Decifra un cifrario di Cesare

-

Chiedi agli studenti di fare clic sul primo (dei due) strumenti di crittografia in Code Studio per questa lezione. È etichettato come "Pulsante di spostamento alfabetico". !!!suggerimento Non affrettarti, ma non soffermarti a decifrare codici cesarei. Presentare e decifrare un cifrario di Cesare dovrebbe essere abbastanza rapido.

Il pulsante è abbastanza autoesplicativo. Lascia che gli alunni scoprano come usarlo da soli.

L'obiettivo è fare punti decifrando con strumenti computazionali e iniziare a utilizzare alcuni termini comuni.

Dovresti passare al deciframento della sostituzione casuale in tempi relativamente brevi.

Le istruzioni per questa attività sono semplici: non ci sono dispense:

- Metti gli studenti in coppia/partner

Obiettivo: Seleziona un messaggio crittografato con un cifrario di Cesare e usa il pulsante che hai a disposizione per "crackarlo".

- Fai esperimenti con lo strumento: fai clic sulle cose, dai un'occhiata in giro, scopri cosa sta facendo.

- **Scegli uno dei messaggi dal menu a discesa e prova a decifrarlo ** utilizzando lo strumento.

- Se vuoi puoi inserire il tuo messaggio, crittografalo e chiedere a un amico di decifrarlo.

Concedi agli alunni circa 5 minuti per capire lo strumento e decifrare alcuni messaggi

- Con l'aiuto dello strumento, decifrare uno spostamento alfabetico è banale.

- Una volta decifrato uno, bastano pochi secondi per decifrarne altri.

Facoltativo: Pausa e riepilogo:

C'è una pagina in Code studio che riassume la terminologia (crittografia, decrittografia, crack, cifratura, cifrario di Cesare) e pone il problema successivo.

Facoltativamente, puoi fermarti qui per ricapitolare e rivedere i termini, se lo desideri o semplicemente lasciare che gli alunni procedano (vedi l'attività parte 2 di seguito).

Parte 2 - Decifra un cifrario con sostituzione casuale

Dopo aver riclassificato la prima attività, assicurati che gli alunni comprendano quanto segue prima di procedere:

- Decifrare un cifrario di Cesare è facile... banale con uno strumento di calcolo come quello che abbiamo usato.

- Il passaggio successivo è rendere la crittografia leggermente più difficile...

Nuova sfida:

-

*E se invece di spostare l'intero alfabeto, abbiamo mappato ogni lettera dell'alfabeto su una lettera casuale diversa dell'alfabeto? Questo è chiamato un ** cifrario a sostituzione casuale.***

-

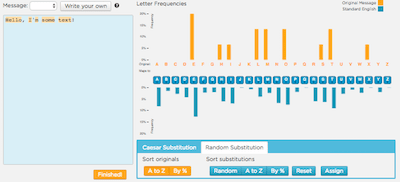

*La nuova versione del pulsante vedrai che è una versione più sofisticata dello strumento di crittografia che ti mostra molte cose diverse.*

-

Ma quello che fa è un po' un mistero! Diamogli un'occhiata...

Get Cracking

Use a Discovery-based approach

PROMEMORIA: Introduzione di strumenti basata sulla scoperta in poche parole:

- Coinvolgi gli alunni nell'uso dello strumento senza troppe presentazioni

- Dai agli alunni che lavorano con i compagni un periodo di tempo fisso (5 minuti circa) per curiosare e vedere se riescono a capire cosa fa e cosa non fa - in genere questo strumento può essere presentato come un mistero che vale la pena scoprire

- Chiedi al gruppo di riferire cosa ha scoperto

- L'insegnante, in seguito, colmerà eventuali lacune o spiegazioni su come funziona lo strumento

Questo pulsante, come tutti gli altri, è pensato come uno strumento di apprendimento. Non si rompe, quindi ti incoraggiamo a lasciare che gli alunni giochino e indaghino per capire come funzionano gli strumenti.

Questi metodi di presentazione di strumenti basati sulla scoperta sono stati testati nello sviluppo professionale e hanno funzionato bene per gli insegnanti che utilizzano questo piano di studi. I motivi per cui questo metodo è efficace sono diversi, ma in generale gli alunni trovano questo approccio più coinvolgente e divertente e tendono ad essere più ricettivi e motivati ad ascoltare spiegazioni su come funziona lo strumento dopo aver tentato di "risolvere il mistero” da soli.

- Chiedi agli alunni di fare clic sulla bolla successiva per vedere la versione di analisi della frequenza del pulsante. (Dovrebbe assomigliare alla schermata mostrata di seguito)

Obiettivo: lascia che gli alunni esplorino per 5-10 minuti per vedere se riescono a scoprire come si presenta lo strumento e cosa gli permette di fare.

Le attività previste per gli alunni in Code Studio sono:

- Scoprire cosa sta succedendo in questa nuova versione dello strumento

- Quali informazioni vi vengono presentate?

- Scoprite cosa vi consente di fare lo strumento

- Come al solito: non potete romperlo. Quindi fate clic sulle cose, date un'occhiata in giro.

- Se capite come funziona potreste essere in grado di decifrare un messaggio codificato con sostituzione casuale.

-

Dopo un po' di tempo di esplorazione, riunisci la classe per chiarire cos'è lo strumento e come funziona.

-

Se necessario far notare agli alunni che il livello successivo in Code Studio (quello dopo lo strumento di analisi della frequenza) spiega un po' come funziona l'analisi della frequenza e suggerisce alcune strategie su come iniziare.

Concedi agli alunni circa 15-20 minuti per decifrare uno dei messaggi.

- Se finiscono ce ne sono altri da provare.

- Gli alunni possono inserire i propri messaggi, fare una sostituzione casuale per crittografarli, quindi copiare/incollare la versione crittografata e vedere se un amico può decifrarla.

- Usando questo strumento, è possibile diventare abbastanza abili nel decifrare questi messaggi.

Conclusione (10)

Video: Crittografia e chiavi pubbliche

Wrap up goals

Il video ripropone una serie di punti emersi in questa lezione.

Prima di concludere, assicurati che gli alunni:

Comprendano la relazione tra chiavi crittografiche e password.

- Una Chiave è un input per un algoritmo di crittografia. Una password è fondamentalmente la stessa cosa.

Comprendano perché l'utilizzo di password più lunghe le rende più difficili da indovinare.

- Le password più lunghe aumentano il numero di chiavi possibili, rendendo difficile dal punto di vista computazionale indovinare quale sia la chiave.

Su questo video dovresti sapere che:

- Da 0: 00 a 4: 11 copre i Cifrari di Cesare e i Cifrari di Vigenère e spiega perché sono difficili da decifrare

- Dopo 4:11...spiega la differenza tra la crittografia che utilizza una chiave simmetrica contro asimmetrica che è correlata al materiale sulla crittografia a sulle chiavi pubbliche ed è intesa come anteprima/teaser per tecniche di crittografia più moderne.

Confronto

Come parte della conclusione i punti principali che vogliamo evidenziare sono:

- La crittografia è essenziale per la vita e le attività di tutti i giorni

- La "forza" della crittografia è legata alla facilità con cui è possibile decifrare un messaggio, supponendo che l'avversario conosca la tecnica ma non la "chiave" esatta

- Un cifrario a sostituzione casuale è molto decifrabile a mano anche se potrebbe richiedere del tempo, tentativi ed errori.

- Tuttavia, con l'aiuto di strumenti di calcolo, un codice a sostituzione casuale può essere violato da un principiante in pochi minuti.

- Semplici cifrari di sostituzione forniscono informazioni sugli algoritmi di crittografia, ma come abbiamo visto non sono all'altezza quando un potenziale avversario si avvale dell'aiuto di strumenti computazionali... la nostra comprensione deve diventare più sofisticata.

- Se vogliamo creare un Internet sicuro, avremo bisogno di sviluppare strumenti e protocolli in grado di resistere all'enorme potenza di calcolo dei computer moderni.

Ecco un paio di suggerimenti che stimolano la riflessione che puoi utilizzare per concludere la lezione e come mezzo per sottolineare i punti sopra. Scegli uno o più.

Suggerimenti:

Quanto è più facile decifrare un cifrario cesare piuttosto che un cifrario a sostituzione casuale? Puoi esprimerlo con un numero?

- Per il cifrario di Cesare esistono solo 25 modi possibili per spostare l'alfabeto. Nel peggiore dei casi, devi solo provare 25 diverse possibilità. Un cifrario a sostituzione casuale ha MOLTE possibilità in più (26 fattoriale = 4x10 26 possibilità). Tuttavia, come abbiamo imparato, con l'analisi della frequenza possiamo evitare di doverli provare tutti alla cieca.

È stato difficile decifrare un cifrario a sostituzione casuale? Ci è voluto più tempo di quanto pensavi? Di meno? Perché?

- Gli strumenti computazionali aiutano gli esseri umani nell'implementazione di algoritmi di crittografia, decrittografia e cracking. In altre parole, l'utilizzo di un computer cambia la velocità e la complessità dei tipi di crittografia che possiamo eseguire, ma aumenta anche la nostra capacità di violare o aggirare la crittografia.

Qualsiasi cifratura di crittografia è un * *algoritmo per trasformare il testo in chiaro in testo cifrato. E il contrario? Puoi scrivere un algoritmo per decifrare un cifrario di Cesare? Che ne dici di un cifrario a sostituzione casuale?* *

- Un algoritmo per decifrare un cifrario di Cesare è piuttosto semplice: per ogni possibile spostamento alfabetico, provalo, vedi se le parole escono in inglese.

- Un algoritmo per decifrare la sostituzione casuale è più complicato e più sofisticato. Potrebbe non esserci una sola grande risposta, ma riflettendoci ti rendi conto di quanto sia difficile codificare l'intelligenza umana e l'intuizione per fare qualcosa come l'analisi della frequenza in un processo che una macchina può seguire. Probabilmente richiede un intervento umano che è un punto interessante da sottolineare.

** Ripasso della Terminologia: puoi utilizzare questa opportunità per rivedere il nuovo glossario introdotto nell'attività e rispondere alle domande che gli alunni potrebbero aver incontrato durante l'attività.**

- Definizioni di crittografia, crittografia, decrittografia, cracking/violazione di crittografia, cifratura, ecc.

Approfondimenti

Teaching Tips

Durante il completamento di questo foglio di lavoro, è opportuno incoraggiare gli alunni a chattare con il loro compagno. Le domande sono abbastanza semplici e l'importante è usare le domande come guida alla lettura, piuttosto che trovare tutte le risposte il più rapidamente possibile.

Leggi Blown to Bits

- Leggi pp. 165-169 di Blown to Bits, Chapter 5 - Reading.

- Rispondi alle domande fornite nella guida alla lettura e nel foglio di lavoro Reading Guide for Encryption - Worksheet

Altro su Blown to Bits

-

Le prime sezioni del capitolo 5 di Blown to Bits fanno riferimento al significato e alle controversie che circondano la crittografia all'indomani dell'11 settembre. Questa lettura può essere uno strumento utile per presentare più dettagliatamente l'impatto della crittografia su molti aspetti della vita moderna.

-

Chiedi agli alunni di rivedere la cronologia della loro navigazione su Internet e di calcolare approssimativamente quale percentuale esplorano partendo dal presupposto che sia "privata". Hanno mezzi per accertarsi che sia così? Ci sono siti web che visitano in cui si sentono più sicuri della segretezza del loro traffico rispetto ad altri? Sono giustificati nel trarre questa conclusione?

Mappatura delle competenze

Visualizza la mappatura completa del corso

CSTA K-12 Computer Science Standards (2011)

CI - Impatti a livello comunitario, globale ed etico

- CI.L3A:10 - Descrivere i problemi di sicurezza e privacy relativi alle reti di computer.

CL - Collaborazione

- CL.L2:2 - Progettare, sviluppare, pubblicare e presentare prodotti in modo collaborativo (ad esempio, pagine web, applicazioni mobili, animazioni) utilizzando risorse tecnologiche che dimostrano e comunicano i concetti del piano di studi.

CPP - Pratica e programmazione informatica

- CPP.L3A:9 - Spiegare i principi di sicurezza esaminando le tecniche di crittografia e autenticazione.

- CPP.L3B:5 - Spiegare i principi di sicurezza esaminando le tecniche di crittografia e autenticazione.

CT - Pensiero computazionale

- CT.L3B:4 - Valutare gli algoritmi in base alla loro efficienza, correttezza e chiarezza.

Principi di informatica

1.2 - Computing enables people to use creative development processes to create computational artifacts for creative expression or to solve a problem.

1.2.2 - Crea un artefatto computazionale usando strumenti e tecniche di calcolo per risolvere un problema. [P2]

- 1.2.2A - Gli strumenti e le tecniche di elaborazione possono migliorare il processo di ricerca di una soluzione a un problema.

3.3 - There are trade offs when representing information as digital data.

3.3.1 - Analizzare in che modo la rappresentazione, l'archiviazione, la sicurezza e la trasmissione dei dati comportano la manipolazione computazionale delle informazioni. [P4]

- 3.3.1B - I problemi di sicurezza generano compromessi nell'archiviazione e nella trasmissione delle informazioni.

- 3.3.1F - Problemi di sicurezza e privacy sorgono con i dati contenenti informazioni personali.

6.3 - Cybersecurity is an important concern for the Internet and the systems built on it.

6.3.1 - Individuare i pericoli relativi alla sicurezza informatica e le potenziali contromisure per affrontare questi problemi nei sistemi connessi ad Internet. [P1]

- 6.3.1C - L'implementazione della sicurezza informatica ha componenti software, hardware e umani.

- 6.3.1H - La crittografia è essenziale per molti modelli di sicurezza informatica.

- 6.3.1I - La crittografia ha una base matematica.

- 6.3.1K - La crittografia simmetrica è un metodo di crittografia che coinvolge una chiave per crittografia e decrittografia.

7.3 - Computing has a global affect -- both beneficial and harmful -- on people and society.

7.3.1 - Analizzare gli effetti benefici e dannosi dell'informatica. [P4]

- 7.3.1G - Nello sviluppo e nell'uso di sistemi e artefatti di calcolo sorgono problemi di privacy e sicurezza.