Lección 3: Cifrado simple

Grados 6-8 | Grades 9-12

Descripción

En esta lección, se presenta a los estudiantes la necesidad del cifrado y de técnicas simples para descifrar mensajes secretos. Los estudiantes intentan descifrar un mensaje codificado con el clásico cifrado César y también un cifrado de sustitución al azar. Los estudiantes deben familiarizarse con la idea de que, en una era de poderosas herramientas computacionales, las técnicas de cifrado deben ser más sofisticadas. El aspecto más importante de esta lección es comprender cómo y por qué el cifrado juega un papel en nuestras vidas todos los días en Internet, y que un buen cifrado no es algo trivial. Los estudiantes comprenderán los aspectos a tener en cuenta a la hora de hacer un cifrado sólido frente a las poderosas herramientas computacionales que se pueden usar para descifrarlo. La necesidad de enviar bits de forma secreta a través de Internet es importante para cualquier persona que esté conectada.

Propósito

El "cifrado" es un proceso que transforma un mensaje de modo que el original esté "oculto" de cualquier persona que no sea el destinatario previsto. El cifrado no es solo para militares y espías. Usamos el cifrado todos los días en Internet, principalmente para realizar transacciones comerciales y, sin él, nuestra economía podría paralizarse.

Esta lección brinda a los estudiantes una primera muestra del tipo de pensamiento que abarca el cifrado de mensajes frente a las herramientas computacionales. Estas herramientas aumentan enormemente la fuerza y la complejidad de los algoritmos que utilizamos para cifrar información, pero también nuestra capacidad de descifrar un cifrado. El desarrollo de un cifrado seguro se basa en el conocimiento de los problemas que son "difíciles" de resolver para las computadoras, y el uso de ese conocimiento para cifrar mensajes. Como recurso, te resultará útil leer el Capítulo 5 de Blown to Bits, que proporciona un contexto social que quizás desees presentar en tu aula.

Agenda

Primeros pasos (15)

Actividad (35)

Cierre (10)

Aprendizaje Extendido

Objetivos

Los estudiantes podrán:

- Explicar por qué el cifrado es una necesidad importante para la vida cotidiana en Internet.

- Descifrar un mensaje cifrado con un cifrado César mediante un widget para este tipo de cifrado

- Descifrar un mensaje cifrado con sustitución aleatoria mediante el análisis de frecuencias

- Explicar las debilidades y fallas de seguridad de los cifrados por sustitución

Preparación

- Examinar ambas versiones del widget

Enlaces

Para Students

Vocabulario

- Cifrado César - una técnica de cifrado que cambia el alfabeto por algunos caracteres.

- Cifrado - término genérico para una técnica (o algoritmo) que realiza el cifrado.

- Descifrar el cifrado - cuando intentas decodificar un mensaje secreto sin conocer todos los detalles del cifrado, estás tratando de "descifrar" el cifrado.

- Descifrado - un proceso que toma un mensaje secreto y reproduce el texto sin formato original para invertir el cifrado.

- Cifrado - un proceso de codificación de mensajes que los mantiene en secreto, de modo que solo las personas "autorizadas" puedan leerlo.

- Cifrado por sustitución al azar - una técnica de cifrado que asigna cada letra del alfabeto a otras letras del alfabeto elegidas al azar.

Soporte

Informar un error

Guía docente

Primeros pasos (15)

Content Corner

Si es necesario, brinda contexto de algunos hechos relacionados con la Internet:

- La Internet no es inherentemente segura.

- Los paquetes que viajan por Internet se mueven a través de muchas rutas, cada una de las cuales puede ser propiedad de diferente gente u organizaciones.

- De modo que debemos asumir que toda la información que viaja a través de la Internet es pública, como si estuviera escrita en una posta y fuese enviada por correo.

Dilo

El secretismo es una parte crítica de nuestras vidas, en mayor o en menor medida. Dado que nuestras vidas interactúan cada vez más con la Internet, queremos estar seguros de que podemos mantener la privacidad de nuestra información y controlar quién tiene acceso a información privilegiada. El comercio digital, los negocios, las operaciones gubernamentales, e incluso las redes sociales confían en nuestra habilidad de evitar que la información caiga en las manos equivocadas. Necesitamos una forma de enviar mensajes secretos...

Encriptación clásica - El cifrado César

Origen:

*Muchas de las ideas que usamos para mantener secretos en la edad digital son mucho más viejas que la Internet. El proceso de codificar un mensaje de texto plano de alguna forma secreta se llama Encriptación*

Por ejemplo, en la época de los romanos, se dice que Julio César encriptó mensajes para sus soldados y generales usando un giro alfabético simple; cada carácter fue encriptado sustituyéndolo con un carácter que eran una cantidad fija de letras dentro del alfabeto.

*Como resultado, un giro alfabético a menudo recibe el nombre de Cifrado César.*

Anuncio:

- Este mensaje fue encriptado usando un Código César (un "giro alfabético").

- Veamos cuánto toma decodificar este mensaje (recuerda que es solo un giro del alfabeto):

Teaching Tip

Resiste la tentación de darles a los estudiantes una herramienta o dispositivo para ayudar en el desciframiento de este mensaje; eso viene en la próxima parte de la lección. Parte del asunto aquí es que es posible sin las herramientas. Con las herramientas, se vuelve trivial, como veremos a continuación.

Si a los estudiantes les cuesta comenzar, estas son algunas de las sugerencias de estrategias:

- Encuentra una pequeña palabra e intenta giros alfabéticos hasta que esté claro que es una palabra en español.

- Recuerda que las letras no se sustituyen aleatoriamente; el alfabetro simplemente está girado.

- Una vez que hayas encontrado la cantidad de giros, el resto viene de manera sencilla.

Muestra o escribe esto en el tablero

cvmmn yvoer ra yn pnsrgrevn

- Dales a los estudiantes entre 3-5 minutos para tratar de descifrar uno de los mensajes.

- RESPUESTA: "pizza libre en la cafetería" - el alfabeto de la A-Z se gira 13 caracteres.

Recapitulación:

- Escribe esta técnica de encriptación simple, solo toma unos pocos minutos decodificar un pequeño mensaje.

- ¿Qué sucedería si el mensaje fuese más largo, PERO tú tuvieras una herramienta de computación para ayudarte?

Actividad (35)

Content Corner

Si quieres que tus estudiantes lean un poco de Criptografía histórica y descifrar códigos, mira "Substitución de códigos y análisis de frecuencia" en Blown to Bits, Chapter 5 - Reading pág. 165-169.

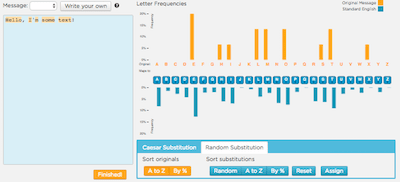

Descifrar códigos de substitución

En este conjunto de actividades, los estudiantes usarán dos versiones diferentes de una simple widget en Estudio de Código para "descifrar" un mensaje codificado con códigos de substitución, lo cual incluye un giro alfabético y substitución aleatoria.

![]() Transición a Estudio de Código: Widgets de cifrado en Code Studio

Transición a Estudio de Código: Widgets de cifrado en Code Studio

Parte 1 - Descifra un cifrado César

-

Haz que los estudiantes hagan clic en la primera (de dos) herramienta de encriptación en el Estudio de Códigos para esta lección. Se etiqueta como la "Widget de giro alfabético". ¡Sugerencia! No te apures, pero no te demores al descifrar el cifrado césar. Presentar y descifrar un cifrado César debería ser bastante rápido.

La widget es muy clara. Deja que los estudiantes descubran cómo usarla por sí mismos.

El objetivo aquí es establecer cuestiones sobre encriptación de desciframiento con herramientas de computación, y comienza a usar algunos términos comunes.

Debes avanzar al descifrado de substitución aleatoria relativamente rápido.

Las instrucciones para esta actividad son simples; no hay guías de estudio:

- Coloca a los estudiantes en pares/compañeros

Meta: Selecciona un mensaje encriptado con un cifrado César y usa la widget proporcionada para "descifrarlo".

- Experimenta con la herramienta: haz clic en cosas, husmea, descubre lo que está haciendo.

- Elige uno de los mensajes del menú desplegable e intenta descifrarlo usando la herramienta.

- Si quieres, ingresa tu propio mensaje, encríptalo y haz que un amigo lo descifre.

Dales a tus estudiantes 5 minutos para entrar a la herramienta y descifrar unos cuantos mensajes

- Con la ayuda de la herramienta, descifrar un giro alfabético es trivial.

- Una vez que lo hayas hecho, solo toma unos segundos hacer otros.

Opcional: Pausar y recapitular:

Hay una página en Estudio de Código que recapitula la terminología (encriptación, decriptación, descifrar, cifrar, cifrado César) y plantea el siguiente problema.

Opcionalmente podrías hacer una pausa aquí para recapitular y repasar los términos si lo deseas o simplemente dejar que los estudiantes avancen (ver la parte 2 de la actividad a continuación).

Parte 2 - Descifra un cifrado de substitución aleatoria

Después de recapitular la primera actividad, asegúrate de que los estudiantes** comprendan lo siguiente antes de avanzar:**

- Descifrar un cifrado César es fácil... insignificante con una herramienta de computación como la que usamos.

- El próximo paso es hacer que la encriptación sea un levemente más difícil...

Nuevo desafío:

-

*¿Qué sucedería si en lugar de cambiar todo el alfabeto mapeáramos cada letra del alfabeto a una letra aleatoria diferente del alfabeto? Esto es lo que se llama un cifrado de substitución aleatoria.*

-

*La nueva versión de la widget que verás es una versión más sofisticada de la herramienta de encriptación que te muestra muchas cosas diferentes.*

-

Pero lo que hace es un poco misterioso Veámoslo...

Empieza a descifrar

Usa un abordaje basado en el descubrimiento

RECORDATORIO: Introducción basada en el descubrimiento de herramientas en pocas palabras:

- Adentro a los estudiantes en la herramienta sin demasiada o ninguna introducción

- Dales a los estudiantes que trabajan con compañeros una cantidad fija de tiempo (5 minutos o más) para husmear y ver si pueden descubrir lo que hace y lo que no hace; en general, esto se podría presentar como un misterio que vale la pena investigar.

- Pídele al grupo que informe lo que descubrieron

- El profesor completa los espacios vacíos o las explicaciones de cómo la herramienta funciona más adelante.

Esta widget, al igual que el resto de las otras, tiene como propósito ser una herramienta de aprendizaje. No se lo puede revelar, de modo que debes dejar que los estudiantes jueguen e investiguen para descubrir cómo funcionan las herramientas.

Estos métodos basados en el descubrimiento de presentar herramientas ha sido probado en desarrollo profesional y han funcionado bien para profesores que usan este currículum. Este método es efectivo por algunas razones, pero la mayoría de los estudiantes encuentran este abordaje más atractivo y divertido ante, y motivados a oír las, explicaciones de cómo funciona la herramienta después de intentar "resolver el misterio" ellos mismos.

- Haz que los estudiantes hagan clic en la siguiente burbuja para ver la versión de análisis de frecuencia de la widget. (Debería tener el aspecto de la pantalla que se muestra a continuación)

Meta: Deja que los estudiantes exploren durante 5-10 minutos para ver si pueden descubrir lo que la herramienta les está mostrando y permitiendo hacer.

Las tareas presentadas ante los estudiantes en el estudio de código son:

- Descubre lo que sucede en esta nueva versión de la herramienta

- ¿Qué información se te está presentando?

- Descubre lo que la herramienta te deja hacer

- Como de costumbre: la puedes revelar. De modo que haz clic en todas las cosas y husmea.

- Si lo descubres, podrías descifrar un mensaje codificado con substitución aleatoria.

-

Después de un tiempo de exploración, reagrúpate para clarificar lo que es la herramienta y cómo funciona.

-

Si es necesario, indícales a los estudiantes que el siguiente nivel en el estudio de código (el que le sigue a la herramienta de análisis de frecuencia) explica un poco cómo funciona el análisis de frecuencia y sugiere algunas estrategias de cómo comenzar.

Dales a los estudiantes entre 15-20 minutos para descifrar uno de los mensajes.

- Si finalizan, hay más para probar.

- Los estudiantes pueden ingresar sus propios mensajes, hacer una substitución aleatoria para encriptarlo, y luego copiar/pegar la versión encriptada y ver si un amigo la puede descifrar.

- Es posible volverse hábil a la hora de descifrar estos mensajes con la herramienta.

Cierre (10)

Video: Encriptación y claves públicas

Resumen de metas

El video reitera la cantidad de puntos que se vieron en esta lección.

Al resumir, asegúrate de que los estudiantes:

Comprendan la relación entre las claves criptográficas y las contraseñas.

- Una clave es una entrada de un algoritmo de encriptación. Una contraseña es básicamente la misma cosa.

Comprende por qué usar contraseñas más largas hace que sea más difícil adivinarlas.

- Las contraseñas más largas incrementan la cantidad de claves posibles, lo cual hace que sea informáticamente difícil adivinar lo que la clave es.

Deberías conocer este video:

- 0:00 a 4:11 cubre los cifrados César y Vigenere, y explica por qué son difíciles de descifrar

- Después del minuto 4:11... explica la diferencia entre la encriptación que usa claves simétricas frente a asimétricas, lo cual se relaciona con material sobre encriptación de claves públicas y se proponen como una vista previa/adelanto de técnicas de encriptación más modernas.

Debate

Como parte de un resumen, los puntos más importantes que queremos describir son:

- La encriptación es esencial para la vida y la actividad diaria.

- La "fortaleza" de encriptación está relacionada con cuán fácil que es descifrar un mensaje, asumiendo que el adversario conoce la técnica, pero no la "clave" exacta.

- Un cifrado de sustitución aleatoria es muy descifrable de manera manual, pero podría tomar un poco de tiempo, prueba y error.

- Sin embargo, al recibir la ayuda de herramientas de computación, un cifrado de sustitución aleatorio puede descifrarse en cuestión de minutos.

- Los cifrados de sustitución simple brindan información sobre algoritmos de encriptación, pero como contamos con menos recursos cuando un potencial adversario recibe ayuda de herramientas de computación... nuestra comprensión debe volverse más sofisticada.

- Si vamos a crear una Internet segura, necesitaremos desarrollar herramientas y protocolos que pueden resistir la enorme potencia informática de las computadoras modernas.

Estos son algunos anuncios para incentivar el pensamiento que podemos usar para cerrar la lección y como avenida para sacar los puntos anteriores. Elige uno o más.

Anuncio:

¿Cuánto más fácil es descifrar un cifrado César que un cifrado de sustitución aleatoria? ¿Le puedes colocar un nombre?

- Para el cifrado César, hay solo 25 maneras posibles de girar el alfabeto. En el peor de los casos, solo necesitar probar 25 posibilidades diferentes. Un cifrado de sustitución aleatoria tiene MUCHAS más posibilidades (26 factorial = 4x10 26 posibilidades). Sin embargo, como hemos aprendido, con un análisis de frecuencia, podemos evitar tener que intentar probarlos a ciegas a todos.

¿Fue difícil descifrar un cifrado de sustitución aleatoria? ¿Tomó más de lo que pensabas? ¿Menos? ¿Por qué?

- Las herramientas de computación ayudar a los humanos en la implementación de encriptación, decriptación y descifrado de algoritmos. En otras palabras, usar una computadora cambia la velocidad y la complejidad de los tipos de encriptación que podemos hacer, pero también incrementa nuestra habilidad de revelar o circunnavegar la encriptación.

Cualquier cifrado de encriptación es un **algoritmo para transformar texto plano en texto de cifrado. ¿Qué sucede con la otra manera? ¿Puedes escribir un algoritmo para descifrar un cifrado César? ¿Qué sucede con un cifrado de sustitución aleatoria?**

- Un algoritmo para descifrar un cifrado César es muy sencillo; para cada giro alfabético posible, pruébalo, y mira si las palabras se forman en español.

- Un algoritmo para descifrar sustitución aleatoria es más difícil y tiene más matices. Puede que no haya una sola gran respuesta, pero al pensarlo, te darás cuenta cuán difícil es codificar la inteligencia y la intuición humanas para hacer algo como el análisis de frecuencia en un proceso que una máquina puede seguir. Probablemente requiere un poco de intervención humana, que es un punto específico de formular.

** Revisión de terminología: puedes usar esta oportunidad para revisar nuevo vocabulario introducido en la actividad y responder a las preguntas que los estudiantes puedan llegar a tener durante la actividad.**

- Las definiciones de criptografía, encriptación, decriptación, cifrado/revelación de encriptación, cifrado, etc.

Aprendizaje Extendido

Sugerencia para la lección

Los estudiantes deberían ser alentados a charlar con sus compañeros mientras completan la hoja de trabajo. Las preguntas son muy directas y el objetivo tiene más que ver con usar las preguntas como guía para la lectura que con encontrar todas las respuestas lo más rápido posible.

Lee Explotar en bits

- Leer pág. 165-169 de Blown to Bits, Chapter 5 - Reading.

- Responde las preguntas proporcionadas en la guía de lectura y la hoja de trabajo Reading Guide for Encryption - Worksheet

Lee Explotar en bits

-

Las secciones anteriores del Capítulo 5 Explotar en bits hacen referencia al significado de y las controversias que rondan la encriptación consecuencia del 11 de septiembre. Esta lectura podría ser una herramienta muy útil para introducir aún más el impacto de la criptografía en muchos aspectos de la vida moderna.

-

Pídeles a los estudiantes que revisen la historia de su navegación por Internet y calculen aproximadamente qué porcentaje realizan suponiendo que es "privado". ¿Tiene alguna forma de estar seguros que este es el caso? ¿Hay algunos sitios web que visiten cuando sienten más confianza en el secretismo de su tráfico en comparación con otros? ¿Está justificada su conclusión?

Normas de aprendizaje

Ver las normas del curso

Estándares para ciencias de la computación CSTA K-12 (2011)

CI - Impactos en la comunidad, globales y éticos

- CI.L3A:10 - Describe los problemas de seguridad y privacidad relacionados con las redes de computadoras.

CL - Colaboración

- CL.L2:2 - Diseña, desarrolla, publica y presenta productos en colaboración (por ejemplo, videos, podcasts, sitios web) utilizando recursos tecnológicos que demuestren y comuniquen el plan de estudios. conceptos.

CPP - Práctica de computación y programación

- CPP.L3A:9 - Explica los principios de seguridad examinando las técnicas de cifrado, criptografía y autenticación.

- CPP.L3B:5 - Implementa principios de seguridad mediante la implementación de estrategias de encriptación y autenticación.

CT - Pensamiento computacional

- CT.L3B:4 - Evaluar algoritmos por su eficiencia, corrección y claridad.

Principios de ciencias de la computación

1.2 - Computing enables people to use creative development processes to create computational artifacts for creative expression or to solve a problem.

1.2.2 - Crea un artefacto computacional mediante herramientas y técnicas informáticas para resolver un problema. [P2]

- 1.2.2A - Las herramientas y técnicas informáticas pueden mejorar el proceso de encontrar una solución a un problema.

3.3 - There are trade offs when representing information as digital data.

3.3.1 - Analice cómo la representación, el almacenamiento, la seguridad y la transmisión de datos implican la manipulación computacional de la información. [P4]

- 3.3.1B - Las preocupaciones de seguridad generan compensaciones en el almacenamiento y la transmisión de información.

- 3.3.1F - Las preocupaciones de seguridad y privacidad surgen con los datos que contienen información personal.

6.3 - Cybersecurity is an important concern for the Internet and the systems built on it.

6.3.1 - Identifica las inquietudes existentes sobre seguridad cibernética y las posibles opciones para abordar estos problemas con Internet y los sistemas basados en él. [P1]

- 6.3.1C - La implementación de la ciberseguridad tiene componentes de software, hardware y humanos.

- 6.3.1H - La criptografía es esencial para muchos modelos de ciberseguridad.

- 6.3.1I - La criptografía tiene una base matemática.

- 6.3.1K - El cifrado simétrico es un método de cifrado que involucra una clave para el cifrado y descifrado.

7.3 - Computing has a global affect -- both beneficial and harmful -- on people and society.

7.3.1 - Analiza los efectos beneficiosos y perjudiciales de la computación. [P4]

- 7.3.1G - Las preocupaciones de privacidad y seguridad surgen en el desarrollo y uso de sistemas y artefactos computacionales.